Le piratage de Microsoft expose les informations de contact et les e-mails des clients

Piratage : Microsoft a déclaré aujourd’hui que certaines des informations sensibles de ses clients ont été exposées par un serveur Microsoft mal configuré accessible sur Internet.

La société a sécurisé le serveur après avoir été informée de la fuite le 24 septembre 2022 par des chercheurs en sécurité de la société de renseignement sur les menaces SOCRadar.

« Cette mauvaise configuration a entraîné un accès non authentifié à certaines données de transaction commerciale correspondant aux interactions entre Microsoft et les clients potentiels, telles que la planification ou la mise en œuvre potentielle et le provisionnement de services Microsoft », a révélé la société.

« Notre enquête n’a révélé aucune indication que les comptes ou les systèmes des clients avaient été compromis. Nous avons directement informé les clients concernés. »

Selon Microsoft, les informations exposées comprennent les noms, les adresses e-mail, le contenu des e-mails, le nom de la société et les numéros de téléphone, ainsi que les fichiers liés aux activités entre les clients concernés et Microsoft ou un partenaire Microsoft autorisé.

Redmond a ajouté que la fuite a été causée par la « mauvaise configuration involontaire sur un point de terminaison qui n’est pas utilisé dans l’écosystème Microsoft » et non en raison d’une vulnérabilité de sécurité.

Fuite de données prétendument liées à 65 000 entités dans le monde

Alors que Microsoft s’est abstenu de fournir des détails supplémentaires concernant cette fuite de données, SOCRadar a révélé dans un article de blog publié aujourd’hui que les données étaient stockées sur un stockage d’objets blob Azure mal configuré.

Au total, SOCRadar affirme avoir été en mesure de relier ces informations sensibles à plus de 65 000 entités de 111 pays stockées dans des fichiers datés de 2017 à août 2022.

« Le 24 septembre 2022, le module de sécurité cloud intégré de SOCRadar a détecté un stockage d’objets blob Azure mal configuré géré par Microsoft contenant des données sensibles provenant d’un fournisseur de cloud de premier plan », a déclaré SOCRadar.

La société de renseignement sur la menace a ajouté que, d’après son analyse, les données divulguées « comprennent des documents de preuve d’exécution (PoE) et de déclaration des travaux (SoW), des informations utilisateur, des commandes / offres de produits, des détails de projet, des données PII (informations personnellement identifiables) et des documents susceptibles de révéler la propriété intellectuelle ».

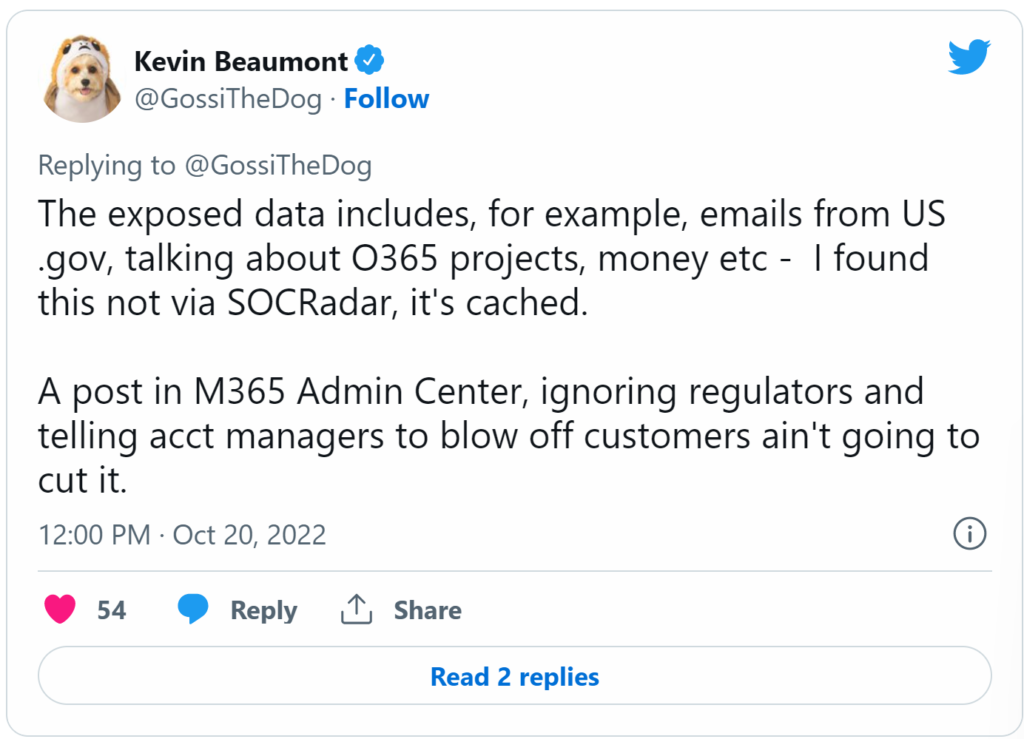

Microsoft a ajouté aujourd’hui qu’il pensait que SOCRadar « exagérait grandement l’ampleur de ce problème » et « les chiffres ».

En outre, Redmond a déclaré que la décision de SOCRadar de collecter les données et de les rendre consultables à l’aide d’un portail de recherche dédié « n’est pas dans le meilleur intérêt d’assurer la confidentialité ou la sécurité des clients et de les exposer potentiellement à des risques inutiles ».

Selon une alerte du Centre d’administration Microsoft 365 concernant cette violation de données publiée le 4 octobre 2022, Microsoft est « incapable de fournir les données spécifiques affectées par ce problème ».

L’équipe d’assistance de la société aurait également déclaré aux clients qui l’ont contacté qu’elle n’informerait pas les régulateurs de données car « aucune autre notification n’est requise en vertu du RGPD » en plus de celles envoyées aux clients concernés.

Outil en ligne pour rechercher les données divulguées

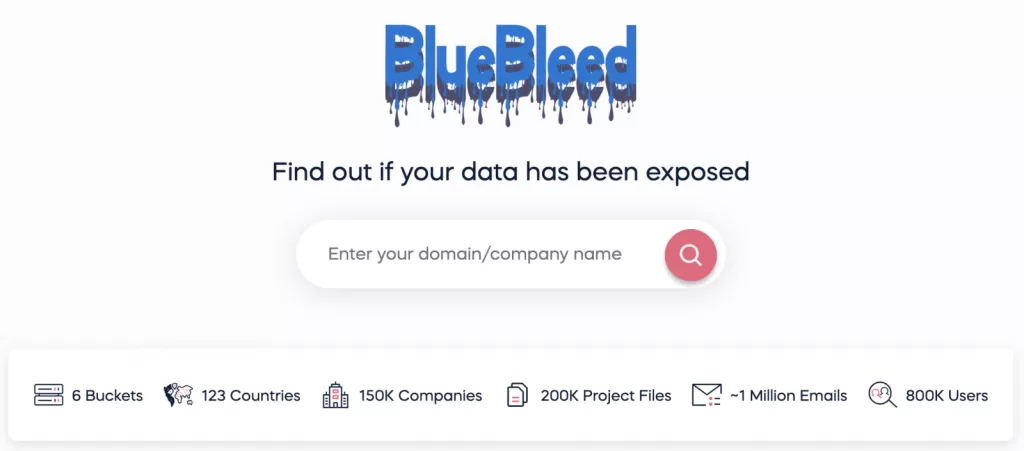

Le portail de recherche de fuites de données de SOCRadar s’appelle BlueBleed et permet aux entreprises de savoir si leurs informations sensibles ont également été exposées avec les données divulguées.

Outre ce qui a été trouvé à l’intérieur du serveur mal configuré de Microsoft, BlueBleed permet également de rechercher des données collectées à partir de cinq autres compartiments de stockage publics.

Dans le seul serveur de Microsoft, SOCRadar prétend avoir trouvé 2,4 To de données contenant des informations sensibles, avec plus de 335 000 e-mails, 133 000 projets et 548 000 utilisateurs exposés découverts lors de l’analyse des fichiers divulgués jusqu’à présent.

Selon l’analyse de SOCRadar, ces fichiers contiennent des e-mails clients, des documents SOW, des offres de produits, des travaux POC (Proof of Concept), des détails sur l’écosystème des partenaires, des factures, des détails de projet, une liste de prix de produits clients, des documents POE, des commandes de produits, des documents clients signés, des commentaires internes pour les clients, des stratégies de vente et des documents d’actifs clients.

« Les acteurs de la menace qui ont peut-être accédé au compartiment peuvent utiliser ces informations sous différentes formes pour l’extorsion, le chantage, la création de tactiques d’ingénierie sociale à l’aide d’informations exposées, ou simplement la vente de l’information au plus offrant sur le dark web et les canaux Telegram », a averti SOCRadar.

« Aucune donnée n’a été téléchargée. Certaines des données ont été explorées par notre moteur, mais comme nous l’avons promis à Microsoft, aucune donnée n’a été partagée jusqu’à présent, et toutes ces données explorées ont été supprimées de nos systèmes », a déclaré Ensar Şeker, vice-président de la recherche et RSSI de SOCRadar, à BleepingComputer.

« Nous redirigeons tous nos clients vers MSRC s’ils veulent voir les données originales. La recherche peut être effectuée via des métadonnées (nom de l’entreprise, nom de domaine et e-mail). En raison de la pression persistante de Microsoft, nous devons même supprimer notre page de requête aujourd’hui.

« Sur cette page de requête, les entreprises peuvent voir si leurs données sont publiées de manière anonyme dans des compartiments ouverts. Vous pouvez le considérer comme une version B2B de haveIbeenpwned. Les données divulguées ne nous appartiennent pas, nous ne conservons donc aucune donnée.

« Nous sommes très déçus des commentaires et des accusations de MSRC après toute la coopération et le soutien que nous avons fournis qui ont absolument empêché la cybercatastrophe mondiale. »